NEWS TLC/ICT

Attacco hacker globale: cosa sappiamo e come difendersi

4 febbraio 2023

6 minuti di lettura

Migliaia i server bloccati. L'Agenzia per la cybersicurezza: "Aggiornarli subito".

“Il Computer Security Incident Response Team Italia (CSIRT-IT) dell’Agenzia per la Cybersicurezza Nazionale (ACN), ha rilevato un massiccio attacco hacker tramite ransomware già in circolazione che prende di mira i server VMware ESXi”.

Queste le prime parole del 4 febbraio 2023 scritte dal centro specializzato italiano, che aggiunge come l’attacco abbia colpito a livello globale coinvolgendo “qualche migliaio di server” già compromessi.

L’epicentro dell’attacco basato su ransomware, un meccanismo che chiede un riscatto per “liberare” i sistemi infetti, è partito dalla Francia – finora il Paese più colpito – per spostarsi poi in Finlandia, Italia e attraversare l’Atlantico fino agli Stati Uniti, il Messico e il resto dei Paesi.

I tecnici dell’ACN hanno già censito “diverse decine di sistemi nazionali verosimilmente compromessi e allertato numerosi soggetti i cui sistemi sono esposti ma non ancora compromessi“. Tuttavia, si spiega, “rimangono ancora alcuni sistemi esposti, non compromessi, dei quali non è stato possibile risalire al soggetto proprietario. Questi sono chiamati immediatamente ad aggiornare i loro sistemi“.

Come avviene l'attacco

Il ransomware è un malware, cioè un “software malevolo”, che cripta i file presenti sul computer della vittima, rendendoli illeggibili e non più utilizzabili senza una chiave di decifrazione che viene data dagli hacker solo dietro pagamento di un riscatto. Di solito per i privati si tratta di cifre non impossibili, tra le decine e le centinaia di euro, che le vittime di norma pagano pur di non perdere dati; nel caso di grandi organizzazioni, aziende o enti pubblici, le cifre invece possono essere molto alte.

I ransomware sono, nella maggioranza dei casi, dei trojan diffusi tramite siti web malevoli o compromessi, ovvero per mezzo della posta elettronica. In genere si presentano come allegati apparentemente innocui (come, ad esempio, file Pdf) provenienti da mittenti legittimi (soggetti istituzionali o privati). La loro verosimiglianza induce gli utenti ad aprire l’allegato, il quale riporta come oggetto diciture che richiamano fatture, bollette, ingiunzioni di pagamento e altri oggetti simili: una volta aperto il file, il ransomware entra nel pc o nel telefono della vittima e lo cripta.

Cosa sappiamo dell’attacco

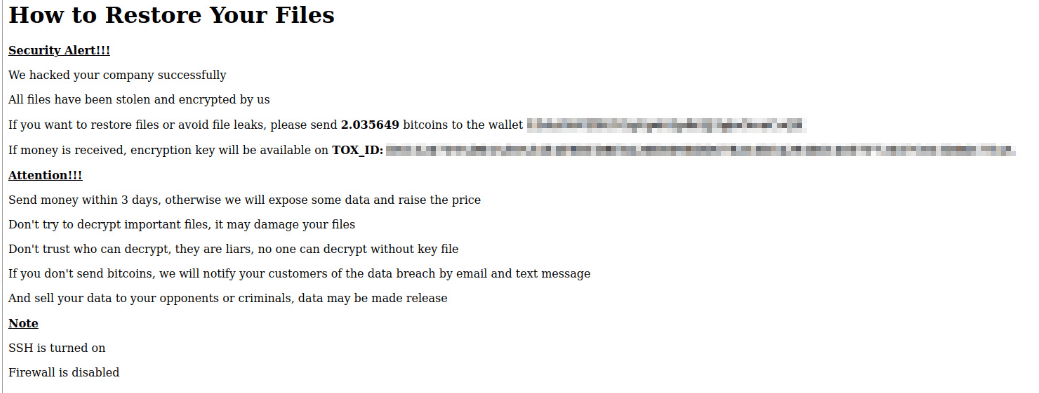

“Da un’analisi risulta che la compromissione mira a mandare offline i server i relativi siti, servizi, chiedendo un riscatto per la riattivazione tramite un codice script di decrittazione”, spiega Dario Fadda, esperto informatico. Il bersaglio sono server VMWare ESXi, attaccati da ransomware che sfruttano vulnerabilità note e per cui è già disponibile una patch. La richiesta di riscatto, come si può vedere nell’immagine che segue, riporta che per sbloccare il contenuto dei server compromessi occorrono 2 bitcoin, che al cambio attuale corrispondono a 42.000 euro.

Approfondisce Fadda: “È importante notare che il malware crittografa piccoli file come .vmdk o .vmx, ma non il file server-flat.vmdk. Nella struttura ESXi, i dati effettivi sono conservati in flat.vmdk, quindi non compromessi da questa campagna. Tuttavia occorre, qualora infettati, eseguire una pratica di ripristino per rendere i file compromessi nuovamente disponibili, creando un fallback usando flat.vmdk“.

Secondo Fadda, il ripristino sarebbe possibile anche senza script dei criminali. A parte questo, c’è l’ovvio consiglio di patchare subito. “Le versioni interessate di VMware ESXi includono 6.7 e 6.5 ed è importante notare che queste vulnerabilità sono state corrette da VMware. Si consiglia vivamente agli utenti di aggiornare i propri sistemi il prima possibile per ridurre il rischio di sfruttamento”, spiega Fadda.

Il CERT francese aggiunge che per bloccare gli attacchi bisogna disabilitare il Service Location Protocol (SLP), vulnerabile, sugli hypervisor ESXi non patchati (“un workaround nei casi in cui non si possa patchare subito”, chiarisce l’esperto di cybersecurity Claudio Telmon); e poi bisogna patchare non appena possibile. Il CERT consiglia anche di fare una scansione dei sistemi lasciati senza patch.

Update del 9 febbraio

A distanza di qualche giorno è opportuno un aggiornamento. Nel frattempo è emerso che l’attacco è fortunatamente rimasto limitato ad alcune decine di server, senza espandersi ulteriormente. A fronte di alcuni esperti che minimizzano l’accaduto, altri (di diverse società cyber) invitano a tenere alta l’attenzione.

Vuoi mettere in sicurezza la tua azienda?

#cybersecurity

#attaccohacker

#ACN

#news